Key und CSR neu erzeugen. Das -sha256 ist das entscheidende:

openssl req -new -nodes -newkey rsa:2048 -sha256 -keyout sub.example.org.sha2.key -out sub.example.org.sha2.csr |

Wenn das Zertifikat im Apache eingebunden ist auch gleich prüfen ob SSLProtocol und SSLCipherSuite aktuell ist. Aktuelle Empfehlung von BetterCrypto.org lautet:

SSLProtocol All -SSLv2 -SSLv3 SSLCipherSuite 'EDH+CAMELLIA:EDH+aRSA:EECDH+aRSA+AESGCM:EECDH+aRSA+SHA384: EECDH+aRSA+SHA256:EECDH:+CAMELLIA256:+AES256:+CAMELLIA128:+AES128: +SSLv3:!aNULL:!eNULL:!LOW:!3DES:!MD5:!EXP:!PSK:!DSS:!RC4:!SEED: !ECDSA:CAMELLIA256-SHA:AES256-SHA:CAMELLIA128-SHA:AES128-SHA' |

Ob alles gut ist, vor allem auch mit der Chain kann man dann sehr gut beim Qualys SSL Labs Server Test sehen.

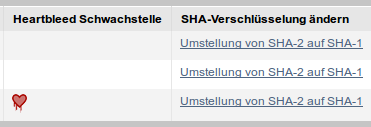

An dieser Stelle möchte ich auch einmal auf den sehr guten Service von domaindiscount24 hinweisen. Ich habe meine Zertifikate (sofern nicht von CAcert) dort gekauft. Im Backend gab es bei Zertifikaten die vor der Heartbleed-Lücke gekauft wurden dann eine neue Spalte, in der man diese kostenlos erneuern konnte. Bei SHA1 vs. SHA2 ist nun das gleiche, man kann bei den Zertifikaten kostenlos dazwischen hin und her wechseln. Klasse!