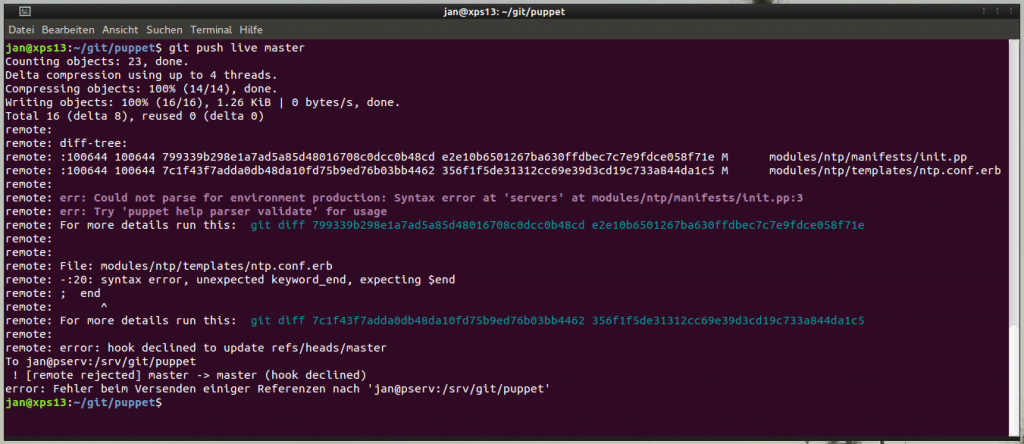

In dem Blogeintrag Konfiguration in GIT Repository verwalten / push-to-deploy habe ich den update Hook verlinkt, der eine Syntaxpruefung von .pp Dateien macht. Diesen habe ich heute morgen noch erweitert, so das auch die Templates mit der Endung .erb ueberprueft werden.

Wer die beiden Kommandos manuell ausfuehren moechte, sie sind wie folgt:

- Pruefen der Syntax von .pp Dateien:

puppet parser validate /path/to/file.pp

Im Fehlerfall gibt es eine Ausgabe wie zum Beispiel:

Error: Could not parse for environment production: Syntax error at 'jails' at /home/user/git/puppet/modules/fail2ban/manifests/init.pp:13

- Pruefen der Syntax von .erb Template Dateien:

erb -x -T '-' /path/to/file.erb | ruby -c

Im Fehlerfall gibt es eine Ausgabe wie zum Beispuel:

-:44: syntax error, unexpected ')', expecting $end ...:jails').include? "ssh" ).to_s); _erbout.concat "n" ...

Wie bereits frueher geschrieben, richtig praktisch ist das ganze als update Hook im Git Repository. Die Fehler werden zwar trotzdem nicht zu 100% korrekt abgefangen, dafuer muss man noch Tests ausfuehren (dazu spaeter mehr), aber fuers Erste fangen die beiden Pruefungen schon eine Menge ab.