Bei uns im Wohnheim machte sich heute ein Virus breit der auch Rechner von Internettutoren infizierte. Der Virus sah so aus, dass man auf einmal falsche DNS-Servereintraege hatte. Die IPs waren dann auf einmal: 85.255.122.36, 85.255.122.41, oder 85.255.122.60. Server aus der Ukraine.

Verschiedenen Internettutoren war das Problem aufgefallen und es wurden dann auch schnell Massnamen ergriffen. Die betreffenden IP-Adressen wurden bei uns in der Firewall gesperrt und nach einer weiteren Diagnose war auch der entsprechende Rogue-DHCP gefunden. Ich war auf der Arbeit leider mit anderen Dingen beschaeftigt und konnte deswegen im Wohnheim nicht „akut“ an der Suche / Diagnose teilnehmen und helfen, aber danke an Alex und Matthias, es hat alles ein gutes Ende genommen.

Mich interessiert nun aber vielmehr: Wie kann ich bei uns im Netzwerk ungewollte DHCP-Server erkennen? Wie kann ich erkennen, wenn ein DHCP-Server unser Netz stoert?

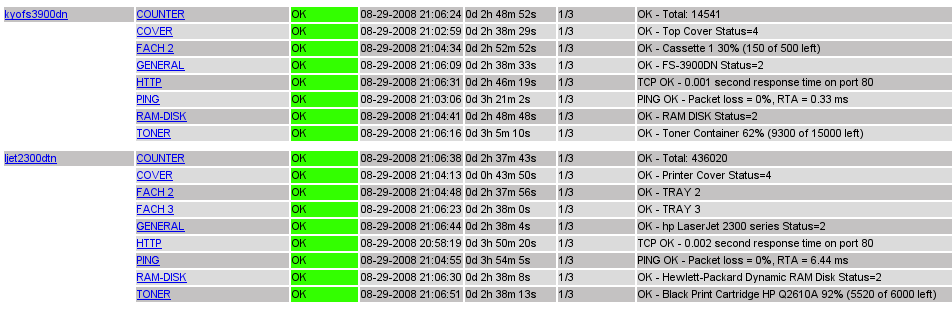

Nach entsprechendem suchen im Internet bin ich dann auf folgendes gestossen:

Das Nagios Skript ist auf ein englischsprachiges RedHat Linux determiniert, es wird dann an dieser Stelle bald eines geben was auch mit Debian Linux funktioniert. Stay tuned…