- Problem: Ich habe ein Bash-Skript, dem möchte ich optional einen Wert mit übergeben. Wenn das nicht der Fall ist soll ein Default-Wert verwendet werden.

- Lösung:

WARN="${4:-10%}"

Die Variable WARN nimmt den Wert des vierten an das Skript übergebenen Parameters an. Ist dieser leer wird stattdessen „10%“ genommen.

Schlagwort: parameter

Puppet: Klassen mit Parameteruebergabe in Hiera

Der dritte Teil beschaeft sich damit, wie man pro Node in Hiera eine eigene Konfigurationsdatei anlegen kann sowie mit Klassen denen Parameter uebergeben werden. Er baut auf den beiden vorherigen Hiera-Blogeintraegen (1 und 2) auf. Grundsaetzlich ist vorneweg zu sagen, dass das ganze mit Puppet 3 fuer eigene Module bedeutend einfacher ist, da dort Hiera und vor allem das autolookup bereits integriert ist. In Puppet 2.7 muss man fuer die gleiche Funktionalitaet eine Kruecke bauen, doch dazu spaeter mehr.

Zuerst wird die Hiera Konfiguration erweitert, so das pro Node eine eigene Konfigurationsdatei moeglich ist. Diese sollen unter hieradata/nodes/ liegen und dafuer in der die hiera.yaml die hierarchy Sektion wie folgt erweitern:

:hierarchy: - common - nodes/%{fqdn} |

Danach den neuen Ordner anlegen:

mkdir /etc/puppet/hieradata/nodes/ |

In Puppet 2.7 und Puppet 3 gibt es nun Unterschiede. Das haengt mit dem automatischen Parameterlookup zusammen der in Puppet 3 integriert ist, in Puppet 2.7 aber nicht. An der Hiera Konfiguration aendert sich nichts, aber die Module die ich bisher vorgestellt hatte muessen angepasst werden. Damit sich diese unter Puppet 2.7 genauso verhalten wie unter 3, muss man wie in der verlinkten Dokumentation die Parameter mit einer Hiera-Suche und Defaultparametern modifizieren.

Wie die Anpassung geht und wie man die das ganze in Hiera abbildet moechte ich im folgenden Anhand des apt-Moduls, das ich im Blogeintrag Puppet: ein Modul mit Template, Variablen und Bedingung (/etc/apt/sources.list) vorgestellt habe., zeigen.

Die init.pp wurde wie folgt geaendert:

class apt ( $mirror = hiera('apt::mirror', 'http://ftp.de.debian.org'), $release = hiera('apt::release', 'wheezy'), $source = hiera('apt::source', false), ) { file { '/etc/apt/sources.list': ensure => 'present', owner => 'root', group => 'root', mode => '0644', content => template('apt/sources.list.erb'), } } |

Das Modul hatte ich wie folgt im Node eingebunden:

node 'client02.example.org' inherits default { class { 'apt': mirror => 'http://debianmirror.example.org/pub/linux/debian/debian/', source => true } } |

Die Einbindung erfolgt nun ueber die Datei hieradata/nodes/client02.example.org.yaml:

--- classes: apt apt::mirror: http://debianmirror.example.org/pub/linux/debian/debian/ apt::source: true |

Danach kann die komplette Nodekonfiguration aus der site.pp geloescht werden.

Puppet: Virtuelle Ressourcen fuer Benutzer und SSH-Keys

Puppet kann Ressourcen nur einfach definieren. Hat man eine Klasse einmal eingebunden, kann man dieses an einer zweiten Stelle nicht erneut tun. Folgendes Beispiel:

Ich deploye eine selbst entwickelte Software und moechte sie unter einem bestimmten Nutzeraccount laufen lassen. Mit Puppet stelle ich sicher, dass der Nutzeraccount existiert. Spaeter moechte ich auf dem gleichen Server eine zweite Software deployen die ebenfalls unter diesem Benutzeraccount laeuft. Ich erzeuge dafuer ein weiteres Modul das die Abhaengigkeiten abbildet. Laesst sich wunderbar alles konfigurieren, aber spaetestens auf dem Server gibt es dann einen Fehler:

err: Could not retrieve catalog from remote server: Error 400 on SERVER: Duplicate declaration: Class[FOO] is already declared; cannot redeclare at /etc/puppet/manifests/site.pp:20 on node node01.example.org |

Die Loesung fuer das Problem sind virtuelle Ressourcen. Im folgenden Beispiel moechte ich aufzeigen, wie man Benutzeraccounts als virtuelle Ressourcen definiert und auf den Nodes einbindet. Die Loesung die ich hier aufzeige habe ich mir nicht selbst ausgedacht, sondern bei meinem Kollegen abgeguckt.

Eigentlich kommt man bei mehreren Benutzeraccounts auf mehreren Servern nicht um einen LDAP Server herum. Bei kleineren Setups kann man es aber auch noch auf die klassische Art- und Weise mit lokalen Konten machen.

Viele Anleitungen die man im Internet liesst zeigen Wege, bei denen man die Benutzerinformationen als Parameter an die Klasse uebergibt. Ich habe mich bewusst dagegen entschieden und alle Infos in dem Modul. Spaeter werde ich mich wohl noch mal mit Hiera beschaeftigen, dann werde ich die Informationen dort ablegen.

Die Verzeichnisstruktur meines Moduls „users“ sieht wie folgt aus:

└── manifests

├── init.pp

├── mmuster.pp

└── virtual.pp |

Die init.pp ist sehr simpel:

class users () { include users::virtual } |

Spannender wird es dann, wenn man die virtual.pp anschaut:

class users::virtual { @user { 'mmuster': ensure => 'present', comment => 'Max Mustermann,,,', shell => '/bin/bash', managehome => true, groups => ['sudo', 'wheel' ], } @ssh_authorized_key { 'mmuster-privat': ensure => 'present', type => 'ssh-rsa', user => 'mmuster', key => 'AAA [...] ZZZ=' } } |

Virtuelle Ressourcen definiert man mit einem vorgestellten @. In dem Beispiel werden zwei virtuelle Ressourcen definiert:

- Den Nutzeraccount mmuster

- Den oeffentlichen SSH-Key mmuster-privat

Die Parameter fuer den Nutzeraccount mmuster bedeuten folgendes:

- ensure => ‚present‘: Stellt sicher, dass der Benutzeraccount existiert. Wenn nicht wird er angelegt.

- comment => ‚Max Mustermann,,,‘: Kommentar zum Benutzeraccountt in der /etc/passwd

- shell => ‚/bin/bash‘: Die Shell die der Benutzeraccount haben soll.

- managehome => true: Stellt sicher das das Homeverzeichnis existiert.

- groups => [’sudo‘, ‚wheel‘ ]: Stellt sicher, dass der Benutzeraccount Mitglied in den Gruppen sudo und wheel ist. Die Gruppen muessen im System existieren. Sie werden nicht automatisch angelegt!

Die Einstellungen fuer den SSH-Key mmuster-privat bedeuten folgendes:

- ensure => ‚present‘: Stellt sicher, dass der SSH-Key existiert

- type => ’ssh-rsa‘: Definiert den Verschluesselungsalgorithmus

- user => ‚mmuster‘: Der Benutzeraccount zu dem dieser oeffentliche SSH Schlussel gehoert

- key => ‚AAA […] ZZZ=‘:Der eigentliche public key

Fertig ist die Definition der virtuellen Ressourcen. Damit diese spaeter auch auf dem Node ausgefuehrt werden, muessen sie mit der realize Funktion markiert werden. Das passiert in der dritten Datei: mmuster.pp

class users::mmuster inherits users::virtual { realize( User['mmuster'], Ssh_authorized_key['mmuster-privat'] ) } |

Das schoene an dieser Loesung ist, dass der Nutzer nun mit einer einzigen Zeile zu dem Node hinzugefuegt werden kann:

include users::mmuster |

Zum Schluss: Das Passwort wird nicht gesetzt. Man kann den Hash bei dem Nutzer mit dem Parameter password => “ mitgeben. Das finde ich aber nicht gut, weil die Nutzer dann die Passwoerter nicht selbst aendern koennen. Man findet im Netz auch Infos zu Kruecken mit denen man das Passwort nur beim Nutzer anlegen setzen kann, sollte man an diesem Punkt angelangt sein ist definitiv wieder der Zeitpunkt erreicht sich erneut Gedanken ueber einen LDAP Server zur Benutzerverwaltung zu machen 8-)

HowTo: Disable weak RC4 cipher in Firefox, Chromium, Google-Chrome & Internet Explorer

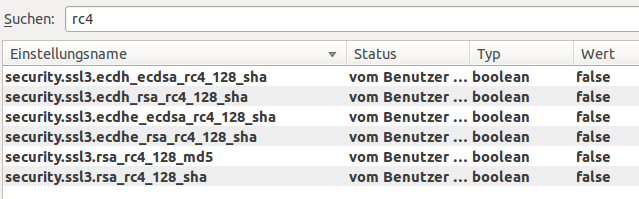

In Firefox kann man das visuell in der Konfiguration machen. Dafuer in der Adresszeile about:config eingeben, bestaetigen, nach rc4 suchen und alle Werte deaktivieren:

In Chromium und Google-Chrome ist das schon umstaendlicher. Da muessen die zu deaktivierenden Ciphers als Blacklist-Parameter beim Starten uebergeben werden:

chromium-browser --cipher-suite-blacklist=0x0001,0x0002,0x0004,0x0005,0x0017,0x0018,0xc002,0xc007,0xc00c,0xc011,0xc016,0xff80,0xff81,0xff82,0xff83 |

Die Verfuegbaren Hexcodes gibt es leider nur im Quelltext.

Um RC4 Verbindungen aus Windows heraus, und dadurch auch beim Internet Explorer zu unterbinden muessen die folgenden Registry Werte gesetzt sein:

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELCiphersRC4 128/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELCiphersRC4 40/128]

"Enabled"=dword:00000000

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSecurityProvidersSCHANNELCiphersRC4 56/128]

"Enabled"=dword:00000000 |

Weitere Informationen dazu unter „Security Advisory 2868725: Recommendation to disable RC4“

Die vom Browser unterstuetzten Cipher Suites werden einem angezeigt, wenn man die folgende Webseite aufruft: